Man in the Middle, la cyberattaque qui intercepte les conversations

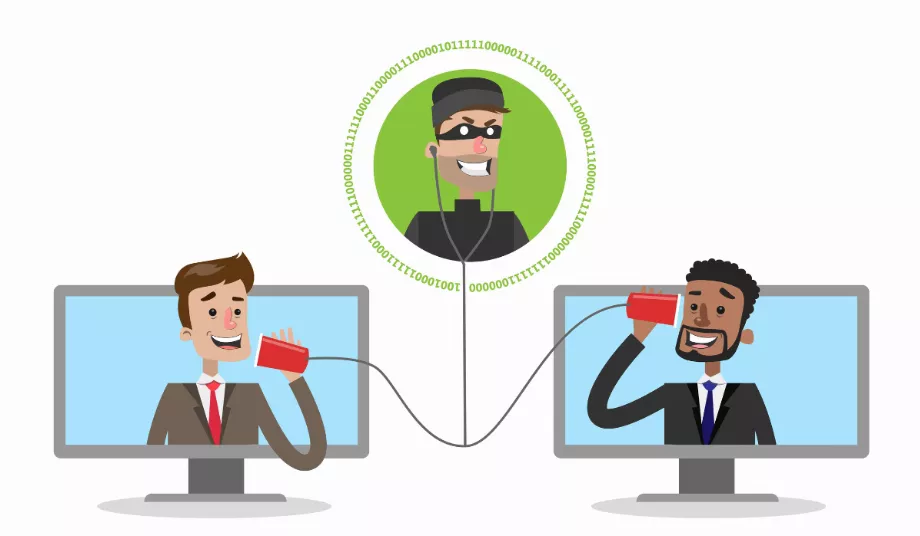

L'attaque Man in the Middle , MITM pour son acronyme en anglais et traduit par « Man in the Middle » , est une stratégie par laquelle les cybercriminels se placent entre deux parties qui communiquent en ligne, interceptant et modifiant les informations transmises entre elles.

Ce type d'attaque est considéré comme très dangereux, car le criminel devient un intermédiaire non autorisé et secret dans l'interaction, ce qui lui permet d'accéder à des données sensibles telles que des mots de passe, des numéros de carte de crédit, des données personnelles, d'entreprise et confidentielles.

En fait, ce mode opératoire ne se limite pas seulement à l’interception de données ; Il s'agit également d'une forme d' écoute active (écoute clandestine) où l'attaquant établit des connexions indépendantes avec les victimes pour modifier la communication entre les deux parties sans qu'aucune d'elles ne se rende compte qu'elle est attaquée.

Cette manipulation des informations transmises peut avoir de graves conséquences, car les fraudeurs peuvent personnaliser leurs attaques, augmentant ainsi la probabilité de succès d'offensives ultérieures telles que le phishing ou l'ingénierie sociale .

De plus, avec le vol d'informations , un attaquant peut modifier les communications pour interrompre les opérations et les services.

De plus, la portée de Man in the Middle est variée car elle peut affecter une conversation téléphonique , un e-mail, une transaction en ligne ou tout autre type de communication numérique .

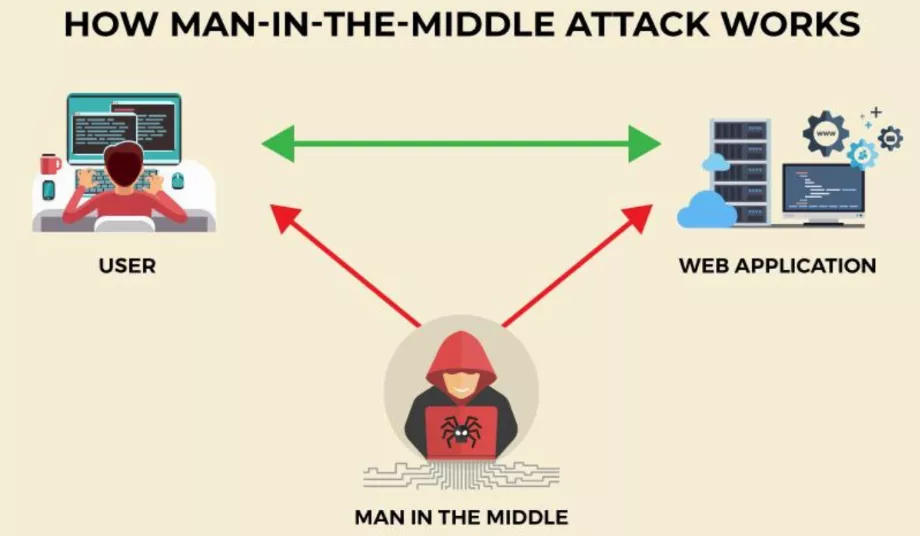

Les étapes d'une attaque MITM

Ce type de cyberattaque opère selon un schéma subtil mais en réalité très efficace, qui repose sur quatre étapes clés :

1. Interception des communications : L'attaquant se place au milieu d'une communication légitime, que ce soit entre deux utilisateurs, un utilisateur et un site Web, ou encore entre des appareils. Cela vous permet d'intercepter toutes les données transmises entre les parties.

2. Phishing : le criminel usurpe souvent l'identité d'une partie légitime, ce qui peut inclure la création de faux sites Web imitant des sites de confiance ou l'usurpation d'adresses e-mail.

3. Modification des données : Une fois la communication entre ses mains, l'attaquant peut intercepter et, dans certains cas, modifier les informations transmises. Cela peut inclure l’obtention de mots de passe, de coordonnées bancaires, d’e-mails, etc.

4. Écoute secrète : un aspect clé pour que l'attaquant puisse collecter des informations sensibles sans que des parties légitimes soupçonnent que leur communication a été compromise.

Variantes de cette cyberattaque

Pour intercepter ces communications, les cybercriminels peuvent utiliser un accès non autorisé à un signal WiFi , installer des logiciels malveillants sur l'un des appareils impliqués ou manipuler l'infrastructure réseau.

Voici quelques-unes de ses variantes :

- Interception du trafic sur les réseaux Wi-Fi non sécurisés : les attaquants peuvent créer de faux points d'accès Wi-Fi ou intervenir dans les réseaux Wi-Fi publics pour intercepter le trafic entre les utilisateurs et Internet.

- ARP Spoofing : Grâce à l'usurpation d'adresse ARP, un attaquant peut lier son adresse MAC à l'adresse IP d'une autre machine du réseau local, forçant ainsi tout le trafic destiné à cette IP à passer en premier par l'attaquant.

- DNS Spoofing : la résolution DNS est modifiée pour rediriger les utilisateurs vers des sites malveillants qui se présentent comme légitimes pour capturer les informations des utilisateurs.

- SSL Stripping : L'attaquant intercepte les demandes de connexions sécurisées (HTTPS) et les redirige vers des connexions non sécurisées (HTTP), lui permettant de visualiser et de modifier les données transmises.

- Détournement de session : L'attaque consiste à capturer des cookies de session pour usurper l'identité de l'utilisateur.

Comment fonctionne ce type d'attaque

La meilleure façon de comprendre comment les cybercriminels utilisent cette technique est de prendre l'exemple d'une personne qui se trouve dans un centre commercial et décide de se connecter à un réseau WiFi public .

Pendant ce temps, un criminel situé dans une zone voisine pourrait lancer une attaque en interceptant simplement le trafic de signaux auquel l'utilisateur s'est connecté. Avec cela, vous pouvez désormais avoir accès à toutes les activités en ligne de la victime.

C'est pourquoi la prévention est essentielle pour éviter d'être victime de l'attaque Man in the Middle , et voici quelques mesures qui peuvent être prises pour vous protéger :

- Utilisez des connexions sécurisées : utilisez toujours des connexions HTTPS sécurisées lorsque vous parcourez des sites Web et évitez les réseaux Wi-Fi publics non sécurisés.

- Mettre à jour et protéger les appareils : gardez vos systèmes d'exploitation et vos applications à jour pour corriger les vulnérabilités connues. Utilisez un logiciel antivirus et pare-feu fiable.

- Vérifier l'identité : soyez prudent lorsque vous interagissez en ligne. Vérifiez l'authenticité des sites Web et l'identité des personnes avec lesquelles vous communiquez.

- Utilisez des VPN : un réseau privé virtuel (VPN) peut crypter votre trafic Internet, ce qui rend difficile aux attaquants d'effectuer un MITM.

Comment activer le mode football sur une Smart TV pour regarder la Copa América

Avec l'effervescence de la Copa América, plusieurs fans recherchent la meilleure façon de regarder les matchs sur leur Smart TV. L’une des meilleures alternatives est le mode football ou le mode sport.

Modern Family est la vedette d'une publicité WhatsApp destinée aux familles équipées d'iPhone et d'Android

WhatsApp a réuni une partie du casting de Modern Family pour jouer dans une nouvelle publicité axée sur la promotion de groupes entre familles utilisant à la fois des appareils iPhone et Android.

Glossaire technologique : quels types d'innovation existe-t-il

Au cours des dernières décennies, la technologie est non seulement devenue un outil de base, mais elle fait également partie de notre vie quotidienne, au point qu’il est presque impossible d’imaginer ce que serait d’accomplir des tâches sans elle.

Tether : quel est le prix de cette cryptomonnaie ce 19 juin

Tether, la cryptomonnaie de type stablecoin qui prétend que chacun de ses tokens est adossé à un dollar américain, est émise par la société Tether Limited et depuis ses origines a été impliquée dans diverses controverses.

Comment personnaliser WhatsApp avec le mode cœur noir

Pour les utilisateurs de WhatsApp souhaitant personnaliser leur expérience, l’activation du « mode cœur noir » est une excellente option. Ce mode remplace l’icône d’appel téléphonique standard (qui est généralement blanche) par l’emoji cœur noir.