Quelles sont les principales escroqueries virtuelles et que faire à ce sujet

Comment se produisent ces attaques ?

Logiciels de rançon

Ransomware est un programme malveillant qui se caractérise par le détournement de fichiers ou de données et leur cryptage pour les rendre inaccessibles à la victime. Pour rendre ces informations à nouveau accessibles, les criminels demandent le paiement d'une rançon. C'est une modalité qui se développe dans la région.

"Le pourcentage d'organisations qui ont été victimes de ransomwares et qui ont payé des rançons est passé de 45% à 57,5% en 2021" , souligne BTR Consulting. De son côté, Accenture a publié un rapport dans lequel il est conclu que les attaques de ce type ont augmenté de 107% dans le monde au cours de l'année écoulée.

Combinaisons de logiciels malveillants

Et surtout, il est important de souligner que les utilisateurs sont souvent affectés par une combinaison de programmes nuisibles. « Dans le passé, les logiciels malveillants étaient souvent conçus pour effectuer une seule action malveillante. Aujourd'hui, les logiciels malveillants sont comme un couteau suisse, capable de plus d'une action malveillante et souvent conçu pour délivrer plus de logiciels malveillants, ce qui peut causer encore plus de dégâts », a déclaré Jakub Kroustek, directeur de la recherche sur les logiciels malveillants chez Avast, dans un récent rapport publié.

Ingénierie sociale ou hameçonnage

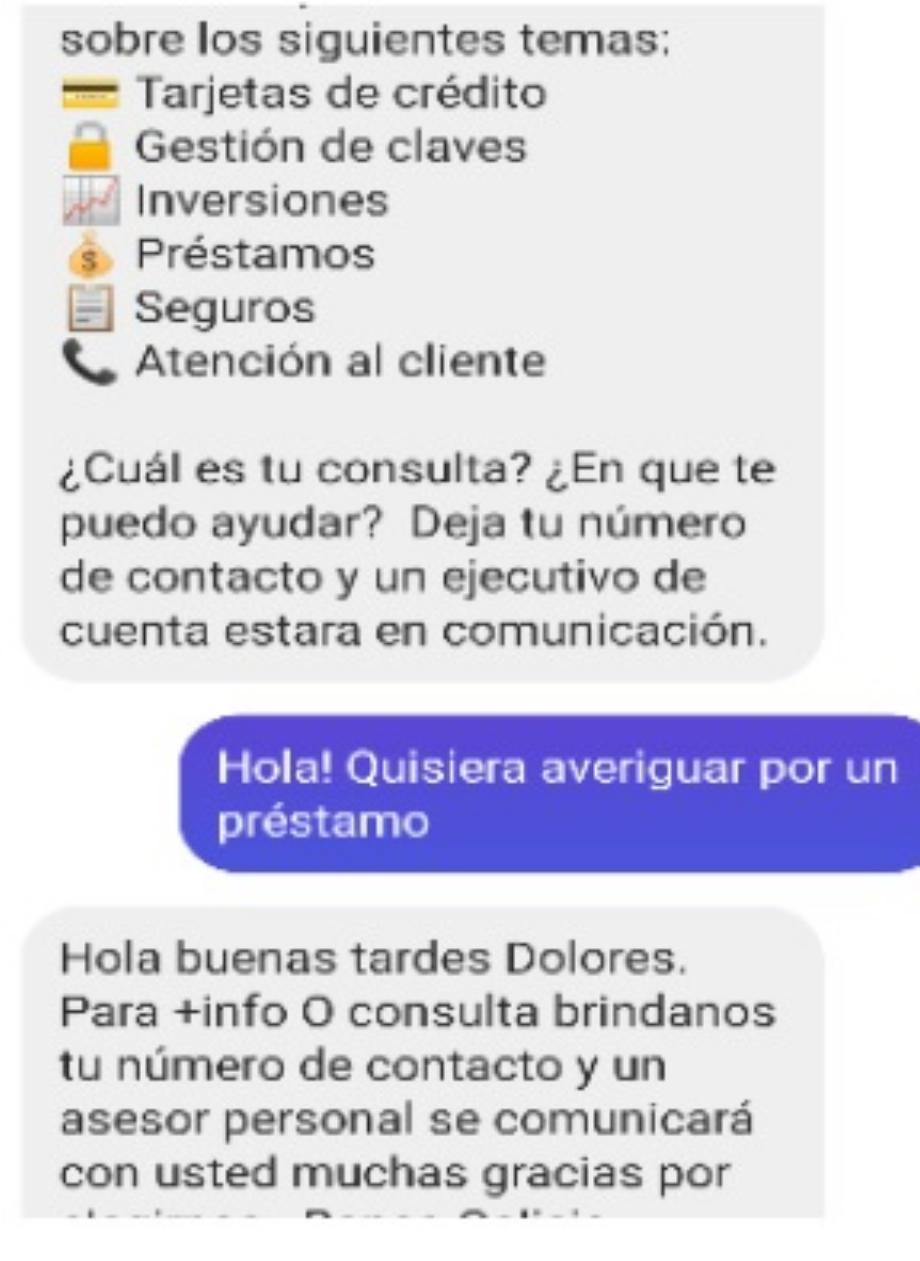

Comme mentionné ci-dessus, tous les cybercrimes ne se produisent pas par l'utilisation de logiciels malveillants, ils peuvent également se produire par le biais de techniques d'ingénierie sociale. Cela fait allusion aux méthodes de tromperie utilisées par les criminels pour amener les utilisateurs eux-mêmes à leur fournir leurs identifiants d'accès (nom d'utilisateur et mot de passe) aux comptes bancaires, aux e-mails, aux profils sur les réseaux sociaux et même à WhatsApp.

Selon un récent rapport d'IBM, 29 % des cyberattaques en 2021 dans la région provenaient d'identifiants volés . Et cela est étroitement lié aux attaques de phishing qui, selon le même rapport, ont connu une augmentation significative dans la région.

Les deux principaux facteurs qui se produisent dans les cas de phishing :

" Le phishing s'est avéré être une voie d'infection stable dans le temps, avec une moyenne d'environ 10 000 détections quotidiennes ", a déclaré Sol Gonzáles, spécialiste de la cybersécurité chez Eset, interrogé sur ce problème.

Dans d'autres cas, l'utilisateur reçoit, via un e-mail ou un message, un lien vers une fausse page qui se fait passer pour un site authentique (tel qu'une banque, une entreprise, un réseau social, etc.) et est invité à y saisir son nom d'utilisateur. et mot de passe pour mettre à jour les informations ou terminer un processus supposé pour obtenir l'avantage promis. De cette façon, le criminel obtient ces données.

Recommandations pour se protéger des cyberattaques :

1. Il est important d'être informé du fonctionnement des campagnes de phishing pour éviter d'être victime d'escroquerie et d'usurpation d'identité.

2. Ne téléchargez pas de pièces jointes qui arrivent par courrier ou par message avec des avantages supposés. Ni offrir des données confidentielles par téléphone.

3. Évitez de cliquer sur des liens qui arrivent via différents services de communication car il est possible qu'il s'agisse de fausses pages où des informations d'identification d'accès sont demandées qui seront ensuite utilisées pour accéder à d'autres comptes d'utilisateurs.

6. Évitez de publier sur les réseaux sociaux des données sensibles ou des photos qui aident les cybercriminels à les déduire.

7. N'oubliez pas que les codes de sécurité reçus par SMS ou e-mail ne doivent jamais être partagés avec qui que ce soit.

8. Gardez le système d'exploitation à jour et disposez d'une solution de sécurité.

CONTINUER À LIRE:

Comment activer le mode football sur une Smart TV pour regarder la Copa América

Avec l'effervescence de la Copa América, plusieurs fans recherchent la meilleure façon de regarder les matchs sur leur Smart TV. L’une des meilleures alternatives est le mode football ou le mode sport.

Modern Family est la vedette d'une publicité WhatsApp destinée aux familles équipées d'iPhone et d'Android

WhatsApp a réuni une partie du casting de Modern Family pour jouer dans une nouvelle publicité axée sur la promotion de groupes entre familles utilisant à la fois des appareils iPhone et Android.

Glossaire technologique : quels types d'innovation existe-t-il

Au cours des dernières décennies, la technologie est non seulement devenue un outil de base, mais elle fait également partie de notre vie quotidienne, au point qu’il est presque impossible d’imaginer ce que serait d’accomplir des tâches sans elle.

Tether : quel est le prix de cette cryptomonnaie ce 19 juin

Tether, la cryptomonnaie de type stablecoin qui prétend que chacun de ses tokens est adossé à un dollar américain, est émise par la société Tether Limited et depuis ses origines a été impliquée dans diverses controverses.

Comment personnaliser WhatsApp avec le mode cœur noir

Pour les utilisateurs de WhatsApp souhaitant personnaliser leur expérience, l’activation du « mode cœur noir » est une excellente option. Ce mode remplace l’icône d’appel téléphonique standard (qui est généralement blanche) par l’emoji cœur noir.