Sept clés pour avoir le meilleur mot de passe

Eh bien, toutes les informations qui existent dans une entreprise, tant internes qu'externes, sont cruciales ; sans données, il n'y a pas d'intelligence ou de prédiction de l'avenir.

Selon Oracle , l'innovation d'un nouveau modèle d'entreprise peut être mesurée par la manière moderne et perturbatrice dont les données sont utilisées. Et dans cet ordre, les gens doivent redéfinir la manière dont les informations sont traitées.

David Uribe, responsable de la transformation technologique chez Oracle Colombie, suggère : 7 pratiques pour la bonne gestion des mots de passe.

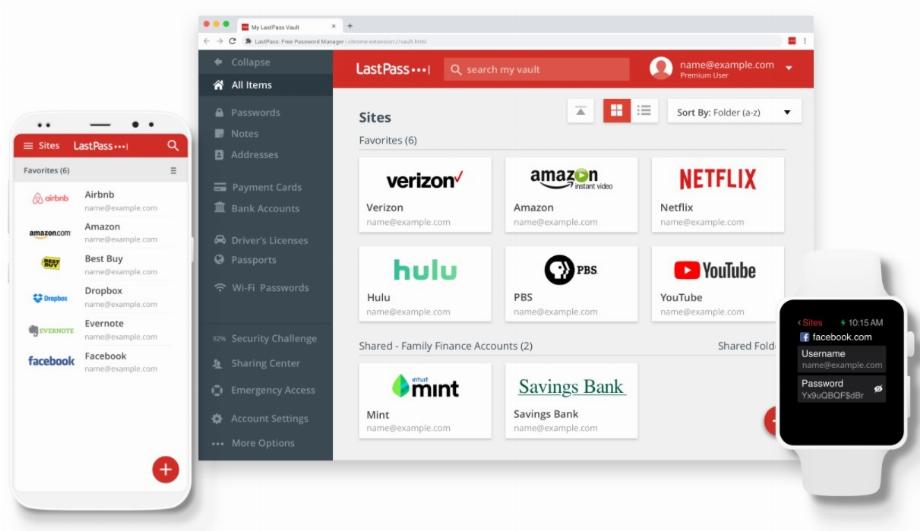

1. Utilisez un gestionnaire de mots de passe et des technologies autonomes

2. Chaque mot de passe doit être unique

Un bon administrateur technologique stocke les mots de passe chiffrés, s'assure que chaque mot de passe est unique et difficile à deviner, contrôle étroitement les droits d'accès de chaque utilisateur et applique les politiques de sécurité de l'entreprise au niveau du mot de passe.

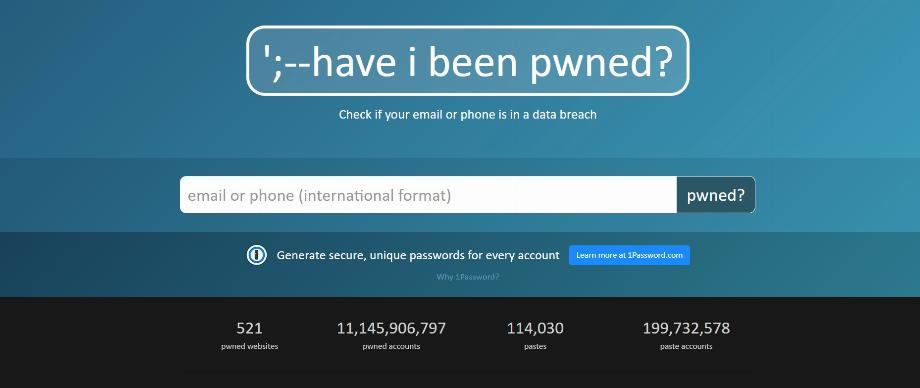

3. Changez régulièrement un mot de passe et des clés de cryptage

Changer régulièrement les mots de passe et les clés de chiffrement est essentiel pour minimiser l'impact d'une éventuelle violation de mot de passe.

4. Utilisez du matériel pour la gestion des clés

Ces dispositifs accélèrent non seulement le processus de cryptage, Mais ils ne peuvent pas non plus être manipulés. permettant aux clés de résider à un seul endroit et de ne pas être répliquées sur différents systèmes et emplacements.

5. Intégrez l'utilisation de clés et de mots de passe au contrôle d'accès et à l'audit

De plus, toute utilisation qu'un utilisateur ou une application attribue à un mot de passe ou à une clé doit être enregistrée pour maintenir les normes de sécurité les plus élevées.

6. Consolider une culture sécurité

Les organisations devraient envisager de créer et de mettre en œuvre une culture de la sécurité.

Parmi ces pratiques, l'une des plus simples, mais des plus importantes, est la mise à jour constante des systèmes de vérification. Par exemple, il est important que les mots de passe expirent et changent périodiquement.

7. Utilisez plusieurs niveaux d'authentification

Un bon enregistrement est essentiel, une sécurité numérique intelligente implique qu'aucune forme unique de vérification d'identité n'est utilisée.

Niveaux d'intégrité supplémentaires tels que Les enregistrements biométriques, les questions de force et les clés dynamiques sont essentiels pour la force. Une bonne règle empirique est que plus les informations doivent être sécurisées, plus les niveaux de sécurité doivent les protéger.

CONTINUER À LIRE

Comment activer le mode football sur une Smart TV pour regarder la Copa América

Avec l'effervescence de la Copa América, plusieurs fans recherchent la meilleure façon de regarder les matchs sur leur Smart TV. L’une des meilleures alternatives est le mode football ou le mode sport.

Modern Family est la vedette d'une publicité WhatsApp destinée aux familles équipées d'iPhone et d'Android

WhatsApp a réuni une partie du casting de Modern Family pour jouer dans une nouvelle publicité axée sur la promotion de groupes entre familles utilisant à la fois des appareils iPhone et Android.

Glossaire technologique : quels types d'innovation existe-t-il

Au cours des dernières décennies, la technologie est non seulement devenue un outil de base, mais elle fait également partie de notre vie quotidienne, au point qu’il est presque impossible d’imaginer ce que serait d’accomplir des tâches sans elle.

Tether : quel est le prix de cette cryptomonnaie ce 19 juin

Tether, la cryptomonnaie de type stablecoin qui prétend que chacun de ses tokens est adossé à un dollar américain, est émise par la société Tether Limited et depuis ses origines a été impliquée dans diverses controverses.

Comment personnaliser WhatsApp avec le mode cœur noir

Pour les utilisateurs de WhatsApp souhaitant personnaliser leur expérience, l’activation du « mode cœur noir » est une excellente option. Ce mode remplace l’icône d’appel téléphonique standard (qui est généralement blanche) par l’emoji cœur noir.